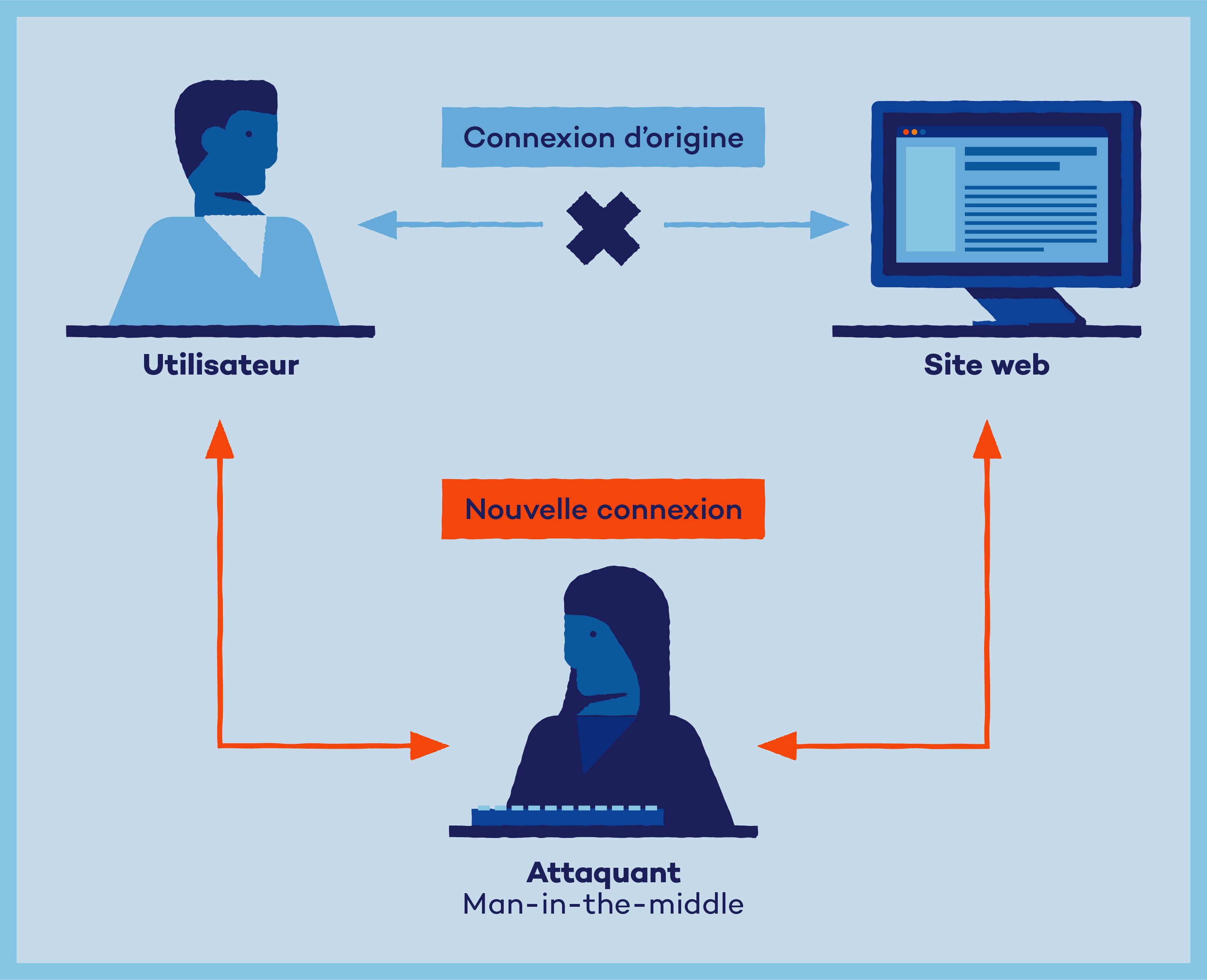

WAF (Web Application Firewall) pour protéger son serveur WEB des attaques DoS et piratages - malekal.com

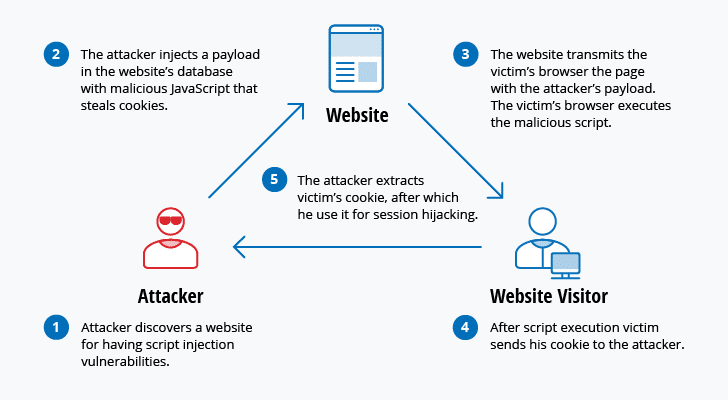

Sécurité informatique sur le Web - Apprenez à sécuriser vos applications - Cross Site Request Forgery (CSRF) | Editions ENI

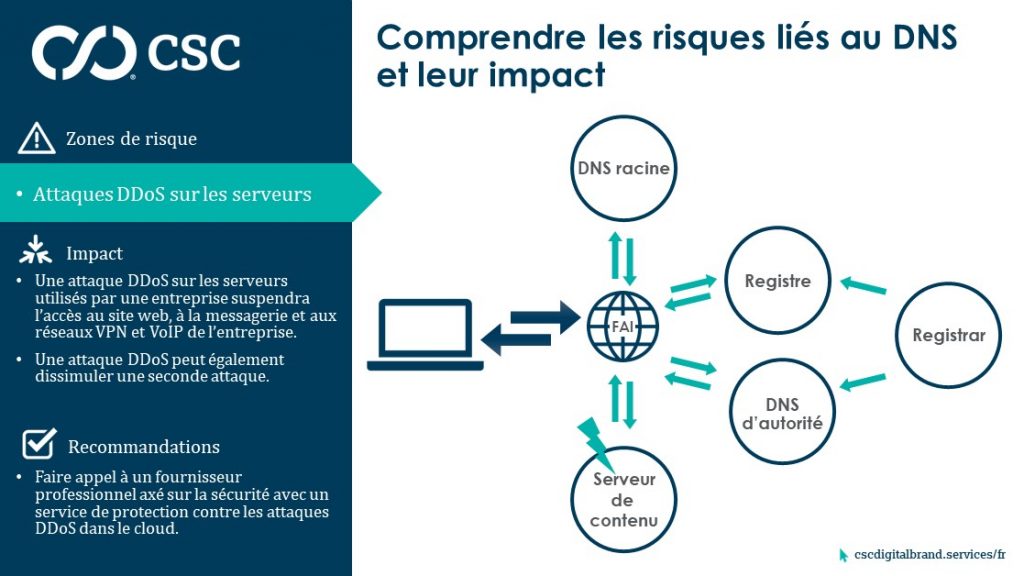

DNS : Une composante fondamentale trop souvent négligée, 3e Partie – Six vulnérabilités DNS supplémentaires qui rendent la sécurité essentielle – CSC

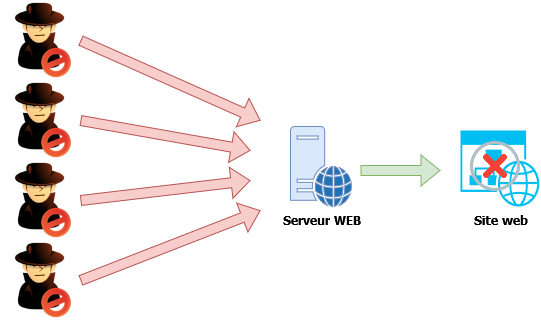

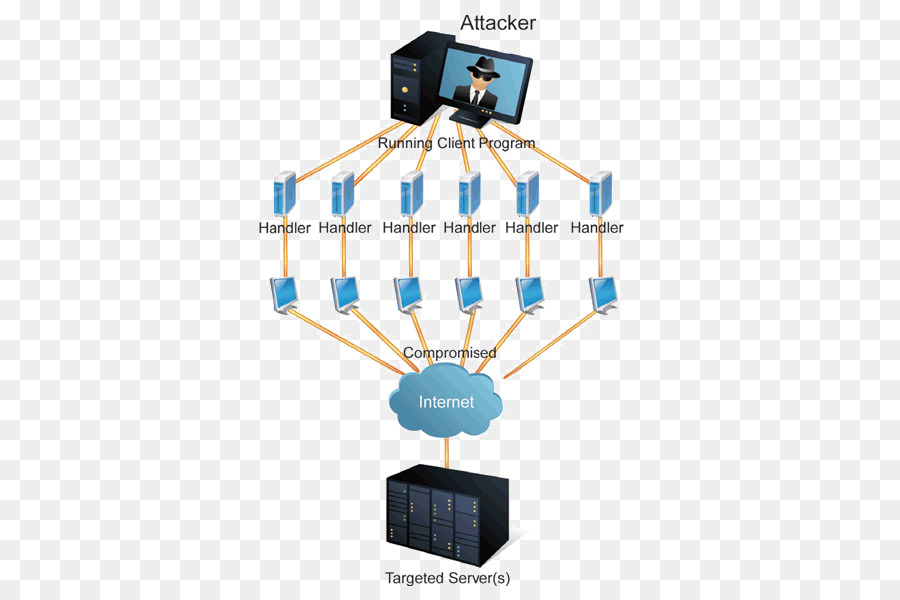

Denialofservice Attaque, Les Serveurs De LOrdinateur, Serveur Web PNG - Denialofservice Attaque, Les Serveurs De LOrdinateur, Serveur Web transparentes | PNG gratuit