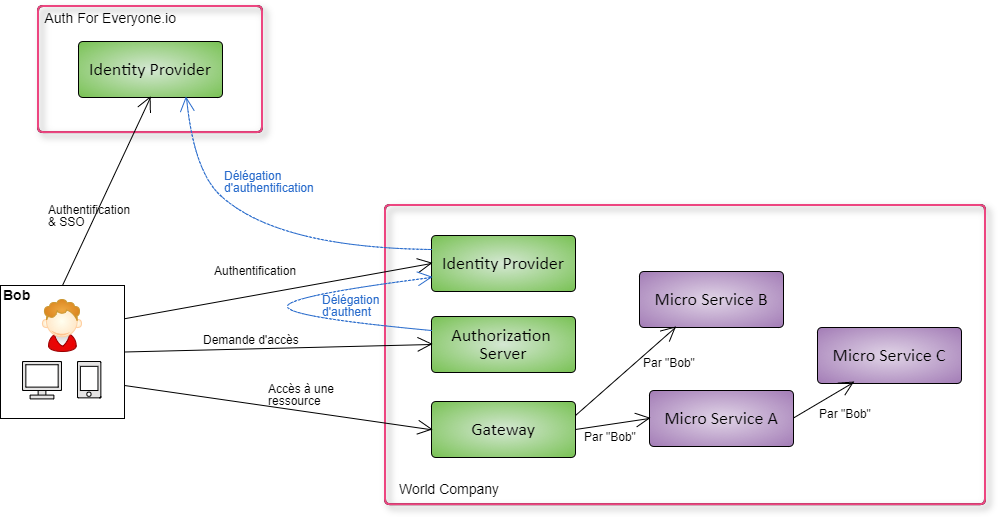

Méthodes d'authentification utilisateur et utilisateurs gérés - Canon - ACCESS MANAGEMENT SYSTEM - Guide d'administration

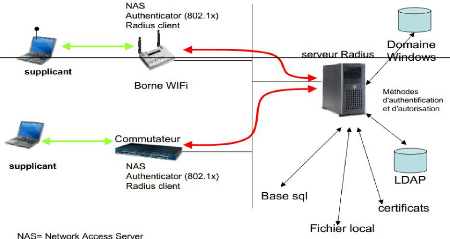

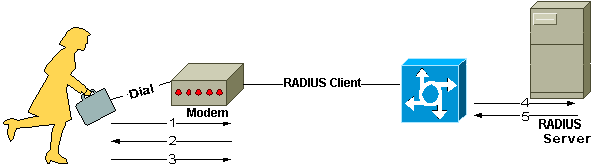

Comment configurer le NPS pour gérer l'authentification RADIUS avec Omada Controller? | TP-Link France

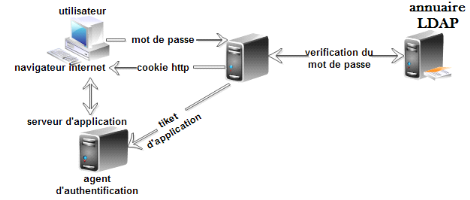

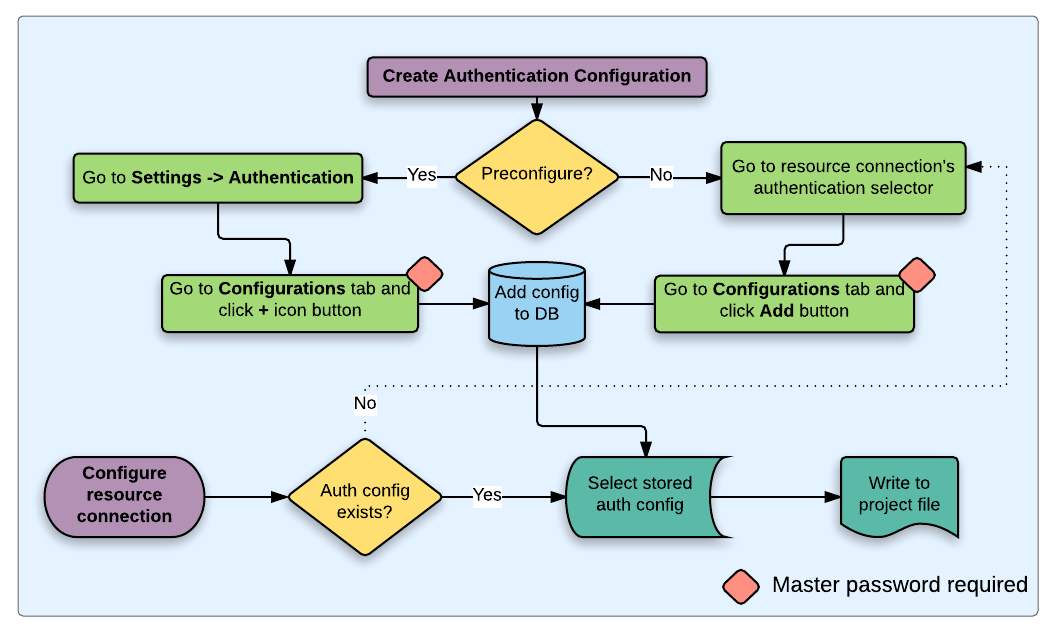

Méthodes d'authentification utilisateur et utilisateurs gérés - Canon - ACCESS MANAGEMENT SYSTEM - Guide d'administration

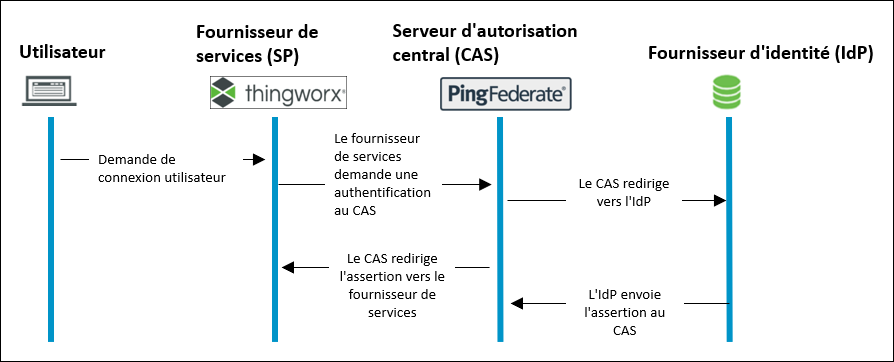

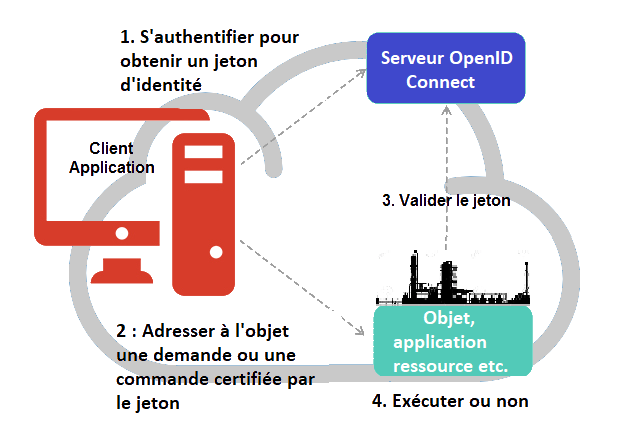

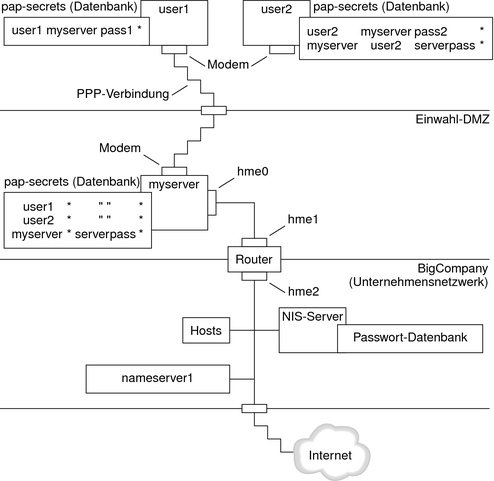

Planification de l'authentification sur une liaison - Guide d'administration système : Services réseau